4.Teil

4.Teil

4.Teil

FRAGE 364

Ein Netzwerktechniker hilft einem Benutzer, der Probleme beim Zugriff auf eine bestimmte Website hat. Andere Benutzer berichten, dass die Website auch außerhalb des Büros zugänglich ist. Der Techniker vermutet, dass das Problem mit der Firewall des Unternehmens zusammenhängt. Welche der folgenden Möglichkeiten sollte der Techniker zur Fehlerbehebung nutzen?

C. Dig

FRAGE 390

Es wird eine Zero-Day-Schwachstelle entdeckt, die ein bestimmtes Netzwerkgerät betrifft. Diese Schwachstelle betrifft nur Dienste auf Port 21. Dieses Netzwerkgerät ist darauf beschränkt, nur sichere Protokolle und Dienste zu verwenden. Welcher der folgenden Punkte erklärt, warum dieses Gerät sicher ist?

C. Weil FTP kein sicherer Dienst ist

FRAGE 346

Welche der folgenden Technologien wird verwendet, um mehrere Gastbetriebssysteme an einen einzigen physischen Netzwerkanschluss anzuschließen?

A. Virtueller Switch

FRAGE 338

Eine Universität verfügt über einen Hörsaal mit 100 Studenten. Derzeit verfügt der Hörsaal über zwei 802.11ac Wireless Access Points, die jeweils bis zu 50 Geräte aufnehmen können. Mehrere Studenten berichten, dass sie nicht in der Lage sind, Geräte mit dem drahtlosen Netzwerk zu verbinden. Welcher der folgenden Punkte ist das wahrscheinlichste Problem?

B. Die Studenten versuchen, 802.11g-Geräte anzuschließen

FRAGE 392

Welche der folgenden Standards sind beim Einsatz von UTP-Kabeln in einer Netzwerkumgebung akzeptabel? (Wählen Sie zwei aus.)

C. 10GBaseT

F. 1000BasisT

FRAGE 335

Welche der folgenden funktionieren nur innerhalb des UDP-Protokolls?

B. Datagramme

FRAGE 369

Ein kleines Unternehmen hat sich für den Einsatz einer einzigen virtuellen Appliance entschieden, um Spam sowie Reverse-Proxy- und Filterverkehr zu seinem internen Webserver zu filtern. Welche der folgenden Möglichkeiten hat das Unternehmen MOST wahrscheinlich eingesetzt?

E. Inhaltsfilter

FRAGE 354

Ein Remote-Benutzer ist erforderlich, um wöchentliche Berichte auf einen Server im Hauptbüro hochzuladen. Sowohl der Remote-Benutzer als auch der Server verwenden ein Windows-basiertes Betriebssystem. Welche der folgenden Methoden stellt für den Remote-Benutzer die BESTE Methode zur Verbindung mit dem Server dar?

A. RDP

FRAGE 406

Welche der folgenden Speichernetzwerktechnologien hat den HÖCHSTEN Durchsatz?

B. InfiniBand

FRAGE 347

Im Gespräch mit einem Kunden stellt ein Mitarbeiter fest, dass ein Lösungsvorschlag eine bestimmte kryptographische Technologie enthalten kann, die für den außerhäuslichen Gebrauch verboten ist. Welche der folgenden Dokumente oder Vorschriften sollten zur Bestätigung herangezogen werden?

B. Internationale Exportkontrollen

E. Lizenzbeschränkungen

FRAGE 355

Auf welcher der folgenden Schichten des OSI-Modells würde TCP/UDP funktionieren?

B. Schicht 4

FRAGE 429

Welche der folgenden Maßnahmen können verwendet werden, um zu verhindern, dass unbefugte Mitarbeiter Sperrbereiche betreten?

D. Magnetkarten

FRAGE 413

Eine Abteilung berichtet über Netzwerkprobleme. Benutzer können sich gegenseitig und den Switch anpingen, aber nicht das Standard-Gateway. Beim Betrachten eines Schaltplans und einer physikalischen Blaupause bemerkt ein Techniker, dass der 1000BaseLX SFP über ein Kabel, das hinter einem großen Industriekühlschrank verläuft, mit einem Verteilungs-Switch verbunden ist. Der Techniker bemerkt auch, dass an beiden Switches in letzter Zeit gearbeitet wurde. Welcher der folgenden Punkte ist das wahrscheinlichste Problem?

A. EMI

FRAGE 342

Ein Netzwerktechniker für ein Produktionsunternehmen implementiert ein drahtloses Netzwerk, das eine zuverlässige Abdeckung der gesamten Einrichtung bietet. In der Fertigungshalle sind mehrere große, elektrische, motorisierte Maschinen zur Automatisierung des Fertigungsprozesses installiert. Diese Maschinen sind als bedeutende Quellen von HF-Interferenzen bekannt. Welche der folgenden Frequenzen sollte das drahtlose Netzwerk nutzen, um diese Interferenzen auf ein Minimum zu reduzieren?

C. 5GHz

FRAGE 386

Ein drahtloser Zugangspunkt, der letzte Woche in einem großen Lagerhaus funktionierte, ist jetzt offline. Der Techniker beobachtet, dass das Gerät nicht mit Strom versorgt wird. Der Techniker überprüft, ob PoE am Switchport arbeitet, und bestätigt dann, dass der Wireless Access Point immer noch nicht mit Strom versorgt wird. Welches der folgenden Punkte ist das wahrscheinlichste Problem?

C. Beschädigtes Kabel

FRAGE 426

Ein Netzwerktechniker behebt ein Problem beim Routing von TCP-Paketen an einen E-Mail-Server. Auf welcher der folgenden OSI-Schichten tritt das Problem auf?

C. Schicht 4 - Transport

FRAGE 419

Ein Netzwerktechniker hat einen 10GBase-T-Switch gekauft und möchte ihn an 30 Computer mit 10GB-Netzwerkkarten anschließen. Die Computer befinden sich in einer Entfernung von 69 m (225 Fuß), und alle müssen eine 10-Gbit/s-Verbindung herstellen, um Geschäftsanforderungen zu erfüllen. Um die Kosten zu minimieren und gleichzeitig diese Anforderungen zu erfüllen, welchen der folgenden Kabeltypen sollte der Techniker wählen?

A. Kat. 5e

B. Kat. 6

C. Kat 6a

D. Kat 7

C. Kat 6a

FRAGE 353

Ein Angreifer hat die Hardware-Tabellen eines Switches überflutet, um Datenverkehr an die IP-Adresse des Angreifers und nicht an den Standard-Router weiterzuleiten. Der empfangene Datenverkehr wird in Echtzeit kopiert und dann aus der Sicht des Endbenutzers transparent an den Standard-Router weitergeleitet. Welche der folgenden Angriffe finden in diesem Szenario statt? (Wählen Sie zwei aus.)

B. ARP-Vergiftung

C. Mann in der Mitte

FRAGE 384

Vor der Aktualisierung der Firmware auf mehreren Routern muss ein Techniker überprüfen, ob die empfangene Firmware-Datei dieselbe ist, die der Hersteller zur Verfügung gestellt hat. Welche der folgenden Methoden sollte der Techniker verwenden?

D. MD5-Hash

FRAGE 349

Ein Netzwerktechniker bemerkt einen Router, der wiederholt neu startet. Bei der Kontaktaufnahme mit dem technischen Support stellt der Techniker fest, dass es sich hierbei um ein bekanntes Problem handelt, bei dem ein Angreifer Pakete erstellen und sie über einen veralteten Protokoll-Port an den Router senden kann, wodurch der Router neu gestartet wird. Welchen der folgenden Punkte hat der Netzwerktechniker nicht ausgeführt? (Wählen Sie zwei aus.)

B. Halten Sie die Patches auf dem neuesten Stand.

C. Deaktivieren Sie unnötige Dienste.

FRAGE 378

Ein Kunde hat einen Antrag auf eine neue drahtlose Verbindung im Hauptbüro gestellt, damit Besucher das Internet erreichen können, um ihre E-Mails abzurufen. Der Kunde ist um die Sicherheit besorgt und möchte nicht, dass Besucher auf den internen Finanzserver zugreifen können. Welches der folgenden BEST beschreibt die richtige Konfiguration?

D. Das LAN und das WLAN sollten in getrennten Zonen mit einer Firewall dazwischen konfiguriert werden.

FRAGE 370

Welches der folgenden Geräte würde es einem Netzwerkadministrator erlauben, eine Anwendung auf Schicht 7 im Netzwerk zu blockieren?

B. NGFW

FRAGE 433

Ein Netzwerktechniker muss ein aktualisiertes Betriebssystem für alle Netzwerk-Switches an Unternehmensstandorten auf der ganzen Welt verteilen. Der Techniker möchte die Dateiintegrität sicherstellen, da mehrere Standorte nicht über eine qualitativ hochwertige Verbindung zum Internet verfügen.

Welche der folgenden Methoden sollte verwendet werden, um die Bilder unter Wahrung der Integrität zu verteilen?

B. Verwenden Sie einen FTP-Server und stellen Sie den Datei-Hash zur Verfügung.

FRAGE 436

Ein Netzwerktechniker arbeitet an einem Netzwerkverbindungsproblem zwischen einem Standort in Kalifornien und einem Standort in New York. Die Verbindung fiel über Nacht aus, und der Techniker ist sich nicht sicher, wo die Verbindung ausgefallen ist. Der Techniker ist am primären Switch im Netzwerk des Kunden angemeldet, der gleichzeitig die Verbindung des Unternehmens zum WAN darstellt.

Welches der folgenden Werkzeuge sollte der Techniker verwenden, um den letzten verfügbaren Netzwerk-Hop zu bestimmen?

C. traceroute

FRAGE 374

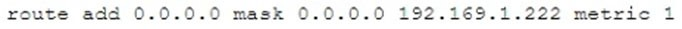

Ein Netzwerktechniker hat keinen Zugriff auf die GUI eines Servers und muss einige Netzwerkeigenschaften anpassen. Mit dem Befehl:

Welchen der folgenden Punkte versucht der Techniker zu ändern?

D. Der Techniker stellt das Standard-Gateway ein

FRAGE 394

In einer DHCP-Client-Implementierung eines Switches wurde eine Schwachstelle gefunden, die es einem nicht authentifizierten, entfernten Angreifer ermöglichen würde, einen DoS-Angriff zu starten. Welcher der folgenden Punkte würde das Problem am besten lösen?

B. Upgrade auf die neueste Firmware

FRAGE 339

Ein WAP (Wireless Access Point) hat das Netzwerk sporadisch verlassen und sich kurz darauf wieder angeschlossen. Die Cat-5-Leitung, die den Zugangspunkt verbindet, ist eine lange Strecke von 81 m (265 ft) und führt durch den Geschäftsbereich und den Technikraum. Welche der folgenden Maßnahmen sollte der Techniker ergreifen, um das Problem der AP-Konnektivität zu beheben?

B. Ersetzen Sie das UTP-Kabel durch ein Plenum-Kabel

FRAGE 439

Welches der folgenden Kriterien wird verwendet, um die Dauer zu definieren, während der ein Client eine IP-Adresse verwenden kann?

D. Mietdauer

FRAGE 351

Ein Netzwerktechniker möchte ein besseres Verständnis der Netzwerktrends gewinnen, um festzustellen, ob sie überlastet sind. Welches der folgenden Verfahren sollte der Techniker anwenden?

D. Verkehrsanalyse

FRAGE 365

Welches der folgenden Protokolle wird verwendet, um einen E-Mail-Client für den Empfang von E-Mails zu konfigurieren? (Wählen Sie zwei aus.)

A. MAP

C. POP

FRAGE 425

Ein Unternehmen beauftragt eine andere Firma, die Integrität seiner Informationssicherheitskontrollen zu testen. Dies ist ein Beispiel dafür:

D. Penetrationstests

FRAGE 381

Eine Netzwerktopologie erfordert, dass ein Switch an einem ungesicherten Ort platziert wird. Welche der folgenden Techniken sollten verwendet werden, um unbefugten Zugriff zu verhindern? (Wählen Sie zwei aus.)

A. Deaktivieren unbenutzter Ports

B. Aktualisieren der Firmware

C. Verwendung sicherer Protokolle

D. Datei-Hashing

E. MAC-Filterung

F. Konfigurieren eines Honigtopfes

A. Deaktivieren unbenutzter Ports

E. MAC-Filterung

FRAGE 332

Einige Wochen nach dem Antritt einer neuen Position erhält Joe, ein Junior-Netzwerkadministrator, einen Anruf von einer internen Nummer, in dem er nach seinem Benutzernamen und Passwort zur Aktualisierung einiger Datensätze gefragt wird. Joe erkennt, dass dies eine Art Angriff auf das Netzwerk sein könnte, da er vollen Zugang zu den Netzwerkressourcen hat. Welcher der folgenden Angriffe wird beschrieben?

B. Social Engineering

FRAGE 337

Ein Netzwerktechniker behebt ein Verbindungsproblem und stellt fest, dass die Ursache mit der VLAN-Zuweisung auf einem der Access Switches im Netzwerk zusammenhängt. Nach Behebung des Problems beschließt der Netzwerktechniker, die Dokumentation zu aktualisieren, um auf das richtige VLAN zu verweisen. Welche der folgenden Punkte sollte der Techniker aktualisieren?

B. Logisches Diagramm

FRAGE 401

Welche der folgenden Möglichkeiten ermöglichen eine höhere Fehlertoleranz, Verfügbarkeit und Leistung über mehrere Systeme hinweg? (Wählen Sie zwei aus.)

A. Load Balancer

C. Clustering

FRAGE 412

Ein Netzwerktechniker wurde gebeten, sichere private Netzwerke zwischen dem Hauptsitz eines Unternehmens und mehreren Zweigstellen einzurichten. Das Unternehmen hat die Ausrüstung vor Ort zur Verfügung gestellt, aber jede Zweigstelle hat einen anderen ISP. Welche der folgenden Technologien sollte der Techniker in Betracht ziehen, um dies zu erreichen?

A. Site zu Site

FRAGE 393

Welcher der folgenden Orte ist der physische Ort, an dem die kundeneigenen Geräte mit den Telekommunikationsgeräten des Internetdienstanbieters oder eines Drittanbieters zusammenkommen?

C. Abgrenzungspunkt

FRAGE 382

Ein Netzwerktechniker assistiert einem Benutzer, der in einen neu errichteten Büroraum umgezogen ist. Der Benutzer hat keine Netzwerkkonnektivität. Ein Kabeltester wurde am Anschluss verwendet und meldet, dass die Paare offen sind. Welche der folgenden Maßnahmen sollten zur Behebung dieses Problems eingesetzt werden?

D. Punchdown-Werkzeug

FRAGE 440

Ein kleines Unternehmen bittet um ein Angebot zur Auffrischung seines drahtlosen Netzwerks. Das Unternehmen betreibt derzeit 60 autonome APs und plant, die Funkdichte in naher Zukunft um 50% zu erhöhen. Die Anforderungen besagen, dass die gewählte Lösung den Verwaltungsaufwand des derzeitigen drahtlosen Netzwerks deutlich verringern soll.

Welche der folgenden Punkte sollten die Anbieter als Antwort auf die Angebotsanfrage empfehlen?

D. Die Verwendung von leichten APs mit einem drahtlosen Controller

FRAGE 408

Ein Netzwerkadministrator konfiguriert das Netzwerk 172.16.40.0/22 für ein neues Gebäude. Wie viele der folgenden Hosts werden in diesem Netzwerk unterstützt?

C. 1022

FRAGE 368

Ein Techniker hat einen Bericht erhalten, der die Notwendigkeit eines Patches und eine vollständige Liste der betroffenen Systeme enthält. Welche der folgenden Aktivitäten hat MOST wahrscheinlich den Bericht erstellt?

C. Scannen nach Sicherheitsrisiken

FRAGE 366

Eine Netzverlängerung muss bis zu einem Standort in 152 m (500 Fuß) Entfernung von der nächstgelegenen Vermittlungsstelle betrieben werden. Welche der folgenden Lösungen würde am BESTEN funktionieren? (Wählen Sie zwei aus.)

A. Kat. 6 mit einem Repeater in der Mitte des Laufs

D. Faseroptische Verkabelung

FRAGE 437

Ein Netzwerkmanager ist besorgt darüber, dass Besucher die Vorteile offener Cubicies in den Einrichtungen eines Unternehmens nutzen. Welche der folgenden Maßnahmen könnten dieses Problem mildern?

Erstellen Sie ein VLAN für alle nicht verwendeten Switchports.

FRAGE 432

Ein Administrator entwirft das Netzwerk eines Unternehmens neu und möchte die Menge der benötigten Hardware reduzieren. Gegenwärtig erfolgt das gesamte VLAN-Routing über eine einzige Switch-Schnittstelle zu einem Router. Welche der folgenden Möglichkeiten würde die Anzahl der Geräte in dieser Konfiguration reduzieren?

B. MultilayerSwitch

FRAGE 357

Ein Techniker überprüft die Protokolle von Netzwerkgeräten, um einen Angriff auf das Netzwerk zurückzuverfolgen. Welches der folgenden Protokolle würde sich darauf auswirken, ob der Techniker den Angriff über das Netzwerk anhand der Protokolle ordnungsgemäß zurückverfolgen kann oder nicht?

C. NTP

FRAGE 333

Ein Techniker wird zur Fehlersuche bei einer fehlerhaften Netzwerkverbindung entsandt. Der Techniker testet das Kabel, und die Daten werden erfolgreich übertragen. Es wurden keine Änderungen an der Umgebung vorgenommen. Wenn jedoch ein Netzwerkgerät über das Kabel an den Switch angeschlossen wird, leuchtet der Switchport nicht auf. Welchen der folgenden Punkte sollte der Techniker als Nächstes versuchen?

B. An einen anderen Anschluss anschließen

FRAGE 399

Welches der folgenden BEST beschreibt die Merkmale einer differenziellen Sicherungslösung?

A. Sichert Dateien mit dem Erstellungs- oder Änderungsdatum als aktuellem Datum.

FRAGE 395

Ein Personalmanager benachrichtigt den IT-Manager am Abend vor der Kündigung eines Mitarbeiters, damit die Zugriffsrechte des Mitarbeiters aufgehoben werden können. Welche der folgenden Richtlinien wird angewendet?

D. Offboarding

FRAGE 359

Ein Entwicklungsteam hat einen Webserver auf einem virtuellen Server getestet, um eine Webanwendung zu erstellen. Sobald es zufrieden ist, klont das Entwicklungsteam den gesamten virtuellen Server in die Produktion. Das Entwicklungsteam muss HTTP, HTTPS und SSH verwenden, um sich mit dem neuen Server zu verbinden. Welche der folgenden Maßnahmen sollte der Netzwerkadministrator ergreifen, um zur Sicherung dieser neuen Produktions-VM beizutragen? (Wählen Sie zwei aus.)

C. Generieren Sie neue SSH-Hostschlüssel.

E. Stellen Sie ein neues selbstsigniertes Zertifikat aus.

FRAGE 431

Eine Buchhandlung verwendet einen Faradayschen Käfig, um die Kreditkartenbestimmungen einzuhalten. Kunden berichten, dass ihre Mobiltelefone kein Signal haben, wenn sie in der Buchhandlung sind. Welche der folgenden Ursachen ist am wahrscheinlichsten?

D. Der Faradaysche Käfig bewirkt eine Dämpfung des Mobilfunknetzes.

FRAGE 385

Welcher der folgenden Punkte ist die sicherste Art der Fernadministration?

A. SSH über IPsec-Client-to-Site-VPN

FRAGE 435

Ein Unternehmen hat beschlossen, bestimmten Benutzern die Möglichkeit zu geben, aus der Ferne zu arbeiten, indem eine VPN-Verbindung durch die Firewall hindurch geöffnet wird. Die Sicherheitsrichtlinie wurde aktualisiert, um VPN-Verbindungen nur von bestimmten Benutzern und zu bestimmten Bereichen im Netzwerk zuzulassen. Welche der folgenden Richtlinien muss neben der Konfiguration der richtigen Richtlinien auf der Firewall auch auf den mobilen Geräten der Benutzer konfiguriert werden, um diese VPN-Verbindungen zuzulassen?

D. Empfehlungsschreiben

FRAGE 388

Ein Benutzer glaubt, dass ein Arbeits-E-Mail-Konto kompromittiert wurde. Ein Techniker stellt fest, dass eine E-Mail, die scheinbar von der Bank des Benutzers stammt, dieselbe Ursprungs-IP-Adresse hat wie die letzte Anmeldung bei dem E-Mail-Konto. Welche der folgenden Arten von Angriffen wird in diesem Szenario beschrieben?

C. Mann in der Mitte

FRAGE 391

Welches der folgenden Protokolle wird von Active Directory zur Authentifizierung verwendet?

C. LDAP

FRAGE 379

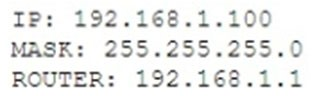

Ein Mitarbeiter, der einen Laptop benutzt, der an das drahtlose Netzwerk angeschlossen ist, kann sich mit dem Internet verbinden, nicht aber mit internen Unternehmensressourcen. Ein Systemadministrator überprüft die folgenden Informationen vom Laptop aus:

Der Administrator erwartete eine Netzwerkadresse innerhalb 10.100.0.0.0/23, die mit dem drahtlosen Netzwerk des Unternehmens übereinstimmt. Der Netzwerkadministrator überprüft, ob das drahtlose Netzwerk des Unternehmens konfiguriert ist und ordnungsgemäß funktioniert. Welcher der folgenden Punkte ist die wahrscheinlichste Ursache für dieses Problem?

C. Falsche SSID

FRAGE 367

Ein Netzwerkadministrator möchte eine Verbindung zu einem entfernten Gerät über SSH herstellen. Welche der folgenden Schichten des OSI-Modells verwendet das Protokoll?

E. 7

FRAGE 336

Ein Mitarbeiter meldet einen Fehler beim Besuch einer Website, die SSL verwendet, und es wird eine Meldung angezeigt, die vor einem ungültigen Zertifikat warnt. Welcher der folgenden Fälle könnte auftreten?

C. Böser Zwilling

FRAGE 403

Ein Netzwerkadministrator möchte die Zeit reduzieren, die jeder Benutzer benötigt, um sich bei verschiedenen Systemen im Netzwerk anzumelden. Welche der folgenden Maßnahmen würde die Zeit für die Authentifizierung reduzieren?

D. SSO

FRAGE 424

Ein Techniker entdeckte, dass auf einem Firmencomputer ein Virus vorhanden war, konnte ihn jedoch nicht entfernen. Der Techniker beschloss, die Festplatte zu löschen, um die Bedrohung zu beseitigen. Gegen welche der folgenden Richtlinien hat der Techniker verstoßen?

A. Verhinderung von Datenverlust

B. Reaktion auf Vorfälle

C. Veräußerung von Vermögenswerten

D. Annehmbare Verwendung

A. Verhinderung von Datenverlust

FRAGE 371

Ein Client fordert eine neue dynamische Adresse an und erhält eine Antwort von zwei DHCP-Servern. Welche der folgenden Adressierungsinformationen würde der Client verwenden?

Die zuerst erhaltenen IP-Adressen-Informationen

FRAGE 438

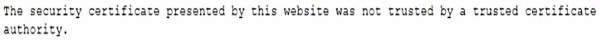

Joe, ein Benutzer, hat Probleme, wenn er versucht, auf bestimmte Webseiten zuzugreifen. Wenn er zu einer Webseite navigiert, scheint sie eine Verbindung herzustellen, präsentiert dann aber die folgende Meldung:

Joe hat seinen Cache und die Cookies gelöscht, seinen Rechner neu gestartet und versucht, die Website vom Desktop eines Mitarbeiters aus aufzurufen, aber dieser Fehler trat immer noch auf.

Welcher der folgenden Punkte ist die wahrscheinlichste Ursache für diesen Fehler?

A. Dem Webserver fehlt ein Zwischenzertifikat.

B. Auf der Website fehlt ein HTTPS-Zertifikat.

C. TLS ist im Browser nicht aktiviert.

D. Das SSL-Zertifikat ist abgelaufen.

A. Dem Webserver fehlt ein Zwischenzertifikat.

FRAGE 380

Welche der folgenden Technologien sollten in Netzwerken mit hohem Durchsatz eingesetzt werden, um den Netzwerk-Overhead zu reduzieren?

D. Jumbo-Rahmen

FRAGE 350

Ein Techniker hat den Desktop eines Kunden durch ein bekannt gutes Modell aus dem Speicher ersetzt. Der Ersatz-Desktop stellt jedoch keine Verbindung zu Netzwerkressourcen her. Der Techniker vermutet, dass der Desktop nicht mit Sicherheits-Patches auf dem neuesten Stand gehalten wurde. Welcher der folgenden ist am wahrscheinlichsten vorhanden?

B. NAC

FRAGE 415

Ein Ladenbesitzer möchte sicherstellen, dass nur eine bestimmte Gruppe von Geräten auf das drahtlose Netzwerk zugreifen kann. Welche der folgenden Methoden stellt BEST sicher, dass nicht autorisierte Geräte nicht die begrenzte Internet-Bandbreite des Ladenbesitzers beanspruchen können?

D. Aktivieren Sie die MAC-Adressfilterung.

FRAGE 362

Welche der folgenden Netzwerktopologien wird hauptsächlich verwendet, um Server mit großen Netzwerk-Festplatten-Arrays zu verbinden?

A. SAN

FRAGE 396

Aus den Protokolldateien geht hervor, dass sich der Admin-Benutzer abends mehrmals an einem öffentlich zugänglichen Gerät angemeldet hat. Keiner der Techniker gibt zu, nach Feierabend gearbeitet zu haben, und das Passwort wurde mehrmals geändert, ohne dass die Anmeldungen verhindert wurden. Welcher der folgenden Schritte sollte der NÄCHSTE Schritt sein, um zu versuchen, das Gerät zu härten?

A. Deaktivieren Sie nicht verwendete Ports.

FRAGE 377

Ein Netzwerktechniker erhält Berichte, aus denen hervorgeht, dass einige Benutzer keinen Zugang zu irgendwelchen Netzwerkressourcen erhalten können. Bei der Fehlerbehebung stellt der Techniker fest, dass die Arbeitsstationen eine IP-Adresse von 169.254.x.x haben. Welche der folgenden Ursachen ist am wahrscheinlichsten?

B. Erschöpfter dynamischer scope

FRAGE 373

Ann, eine Netzwerktechnikerin, wird angewiesen, unbenutzte Ports an einem Switch zu deaktivieren. Ein anderer Techniker teilt ihr mit, dass die Richtlinie darin besteht, diese Ports in ein nicht geroutetes VLAN zu verschieben und sie aktiviert zu lassen. Welches der folgenden Dokumente sollte Ann verwenden, um sicherzustellen, dass sie die richtige Methode anwendet?

D. Standard-Betriebsverfahren

FRAGE 340

Ein Techniker möchte ein SOHO-Netzwerk für die Verwendung eines bestimmten öffentlichen DNS-Servers konfigurieren. Welche der folgenden Netzwerkkomponenten soll der Techniker so konfigurieren, dass alle Clients in einem Netzwerk auf einen neuen DNS-Server verweisen?

A. Router

FRAGE 360

Ein drahtloser Kunde hat Probleme, mit dem drahtlosen Netzwerk verbunden zu bleiben, obwohl er sich weniger als 6m (20ft) vom Zugangspunkt entfernt befindet. Welches der folgenden Probleme ist die wahrscheinlichste Ursache?

D. Absorption

FRAGE 434

Innerhalb welcher der folgenden OSI-Schichten arbeiten TCP und UDP?

Bewerbung

D. Verkehr - Transport

FRAGE 427

Ein Anbieter installiert ein Ethernet-Netzwerk in einem neuen Krankenhausflügel. Die Verkabelung wird hauptsächlich oberhalb des Zellengitters in der Nähe von Klimakanälen und Sprinklerrohren verlegt. Welcher der folgenden Kabeltypen ist für diese Installation erforderlich?

A. Plenum

FRAGE 428

Ein Netzwerktechniker arbeitet in einer großen Umgebung mit mehreren tausend Benutzern. Aufgrund der Anforderungen des Unternehmens hat der Netzwerkmanager den Techniker gebeten, eine Lösung zu entwerfen, die den Datenanforderungen aller Benutzer gerecht wird, während alle Daten vor Ort bleiben. Welche der folgenden Lösungen sollte der Techniker implementieren?

A. SaaS

B. SAN

C. NAS

D. IaaS

B. SAN

FRAGE 404

Ein Netzwerktechniker trifft in einem entfernten Büro ein und ist nicht in der Lage, einen Laptop über das drahtlose Netzwerk mit Unternehmensressourcen zu verbinden. Nach Überprüfung der IP-Adresse bemerkt der Netzwerktechniker, dass die zugewiesene IP-Adresse nicht zum IP-Schema des Unternehmensnetzwerks gehört. Welche der folgenden Punkte hat der Netzwerktechniker festgestellt?

A. Böser Zwilling

FRAGE 387

Ein Netzwerktechniker versucht anhand des Datenverkehrsflusses zu bestimmen, wo eine Firewall platziert werden soll. Welche der folgenden Arten von Dokumentation würde den Ingenieur dabei unterstützen?

D. Netzwerk-Diagramm

FRAGE 358

Welches der folgenden Verfahren ist das BESTE, um das Sicherheitspersonal in Echtzeit über Gerätediebstahl zu informieren?

B. Chipkarten-Lesegerät

FRAGE 343

Ein Unternehmen hat ein neues Bürogebäude beschafft und mit der Zuweisung von Mitarbeitern für die Arbeit an diesem Standort begonnen. Das Unternehmen hat auch Ausrüstung für den neuen Standort angeschafft. Es gibt 5033 Laptops, 6000 Monitore und 857 Drucker. Welchen der folgenden Schritte wird der Techniker am ehesten ZUERST ausführen?

C. Erstellen einer Bestandsdatenbank

FRAGE 400

Ein Techniker wurde gebeten, Probleme mit der DHCP-Adressierung in einem VLAN zu diagnostizieren. Der DHCP-Server antwortet auf Pings vom Rechner des Technikers. Welche der folgenden Möglichkeiten sollte der Techniker nutzen, um das Problem zu diagnostizieren?

A. Paket-Schnüffler

FRAGE 423

Der Helpdesk erhält Berichte über unterbrochene Verbindungen zu einem Server. Ein Helpdesk-Techniker vermutet, dass der Server aufgrund eines DoS-Angriffs nicht in der Lage ist, einen Drei-Wege-Handshake herzustellen. Welchen der folgenden Befehle sollte ein Netzwerkadministrator verwenden, um den Anspruch des Helpdesk-Technikers zu bestätigen?

C. tcpdump

FRAGE 341

Ein Unternehmen möchte es Mitarbeitern mit firmeneigenen mobilen Geräten ermöglichen, sich beim Betreten der Einrichtung automatisch mit dem drahtlosen Firmennetzwerk zu verbinden. Welche der folgenden Möglichkeiten würde BEST dieses Ziel erreichen?

C. Pre Shared Key

FRAGE 421

Welches der folgenden BEST beschreibt die Funktionalität der Root-Guard-Funktion auf einem Switch?

B. Die STP-Wurzelbrücke kann nicht geändert werden.

FRAGE 375

Ein Unternehmen verzeichnet ein exponentielles Wachstum und hat viele neue Mitarbeiter eingestellt. Neue Benutzer berichten, dass sie sich nicht in ihre Systeme einloggen können, obwohl sie sich im selben Netzwerk befinden. Der Techniker kann die physische Konnektivität zum Netzwerk-Switch zusammen mit ihren MAC-Adressen sehen. Welchen der folgenden Punkte sollte der Techniker als Nächstes prüfen?

D. Verfügbarkeit des DHCP-Bereichs

FRAGE 331

Ein Techniker installiert zwei neue Server, die Protokolle sammeln. Nach der Installation der Server überprüft der Techniker die logische Ausgabe von verschiedenen Befehlen. Welche der folgenden sollte in ein logisches Netzwerkdiagramm aufgenommen werden?

D. Hostname

FRAGE 383

Ein Techniker muss einem kleinen Büronetzwerk zehn zusätzliche Ethernet-Ports hinzufügen. Ein neuer Switch mit Basisfunktion wird hinzugefügt. Hosts, die an den neuen Switch angeschlossen sind, können keine anderen Computer im Netzwerk sehen als die, die an den neuen Switch angeschlossen sind. Welche der folgenden Maßnahmen sollte der Techniker durchführen, um sicherzustellen, dass die Hosts am neuen Switch mit dem vorhandenen Netzwerk kommunizieren können?

C. Schließen Sie die Switches mit einem Kabel an, das ein TIA/EIA 586A- und ein TIA/EIA 586B-Anschlussende hat.

FRAGE 418

Ein Netzwerkadministrator möchte sicherstellen, dass der gesamte Datenverkehr inspiziert wird, die AUP eingehalten wird und dass böswilliger Datenverkehr gestoppt wird. Welche der folgenden Funktionen sollten auf einer Firewall aktiviert werden, um diese Anforderung zu erfüllen?

D. Inhaltsfilterung

FRAGE 411

Ann, eine Benutzerin, berichtet, dass ihr Tischtelefon an einem Kabel nicht funktioniert. Dieses Kabel bietet jedoch Konnektivität zu ihrem Laptop. Ein Techniker stellt fest, dass dem Endgerät kein PoE zur Verfügung gestellt wird. Welcher der folgenden Punkte ist die wahrscheinlichste Ursache?

A. Transceiver-Fehlanpassung

FRAGE 405

Welches der folgenden Objekte wird in einer MIB aufbewahrt?

C. OID

FRAGE 345

Ein Unternehmensleiter sagt, dass Mobiltelefone innerhalb des Hauptgebäudes nicht richtig funktionieren. Nach einer Fehlerbehebung stellt der Netzwerkadministrator fest, dass die Sprachpakete auf den drahtlosen Telefonen mit unterschiedlichen Verzögerungszeiten ankommen. Welchen der folgenden Leistungsprobleme sieht sich das Unternehmen gegenüber?

A. Jitter

FRAGE 363

Nachdem er sich in einem provisorischen Büro eingerichtet hat, versucht Joe, auf das drahtlose Netzwerk des Unternehmens zuzugreifen. Nach mehreren Versuchen ist Joe in der Lage, eine IP zu erhalten, kann aber nicht auf Netzwerkressourcen zugreifen. Welcher der folgenden Punkte ist die wahrscheinlichste Ursache für diesen Fehler beim Versuch, eine Verbindung zum drahtlosen Netzwerk des Unternehmens herzustellen?

C. Falsches Arbeitsplatzzertifikat

FRAGE 361

Welches der folgenden Geräte ist ein Netzwerkgerät, das für die Trennung von Kollisionsdomänen zuständig ist?

A. Switch

FRAGE 416

Ein großes Unternehmen verwendet einen AAA-Server zur Verwaltung des Zugriffs auf Netzwerkgeräte. Die Techniker können ihre Domänenanmeldeinformationen verwenden, um auf alle anderen Server zuzugreifen. Derzeit können die Netzwerktechniker nicht mit Domänenanmeldeinformationen auf den AAA-Server zugreifen, aber sie können mit einem lokalen Konto darauf zugreifen. Welche der folgenden Punkte sollten die Techniker aktualisieren?

B. TACAS+ Server-Zeit

FRAGE 402

Ein Techniker untersucht ein Problem im Zusammenhang mit einem einzelnen Host, der nicht in der Lage ist, auf das Internet zuzugreifen. Der Techniker zeichnet die folgenden Informationen auf: Host-IP 169.254.1.10. Der Netzwerk-IP-Adressbereich auf dem DHCP-Server ist 10.10.5.2-10.10.5.250 mit einem Standard-Gateway 10.10.5.1 und einem DNS von 8.8.8.8. Welche der folgenden Maßnahmen sollte der Techniker durchführen, um das Problem zu beheben?

C. Überprüfen Sie, ob der Host über eine physische Verbindung verfügt und sich im richtigen VLAN befindet.

FRAGE 410

Benutzer berichten, dass das Netzwerk langsam ist. Bei der Untersuchung bemerkt der Techniker, dass sich alle Benutzer in einem großen Subnetz befinden. Welches der folgenden Geräte sollte verwendet werden, um Broadcast-Domänen aufzubrechen?

B. Schicht-3-Switch

FRAGE 407

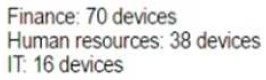

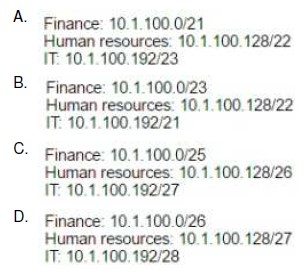

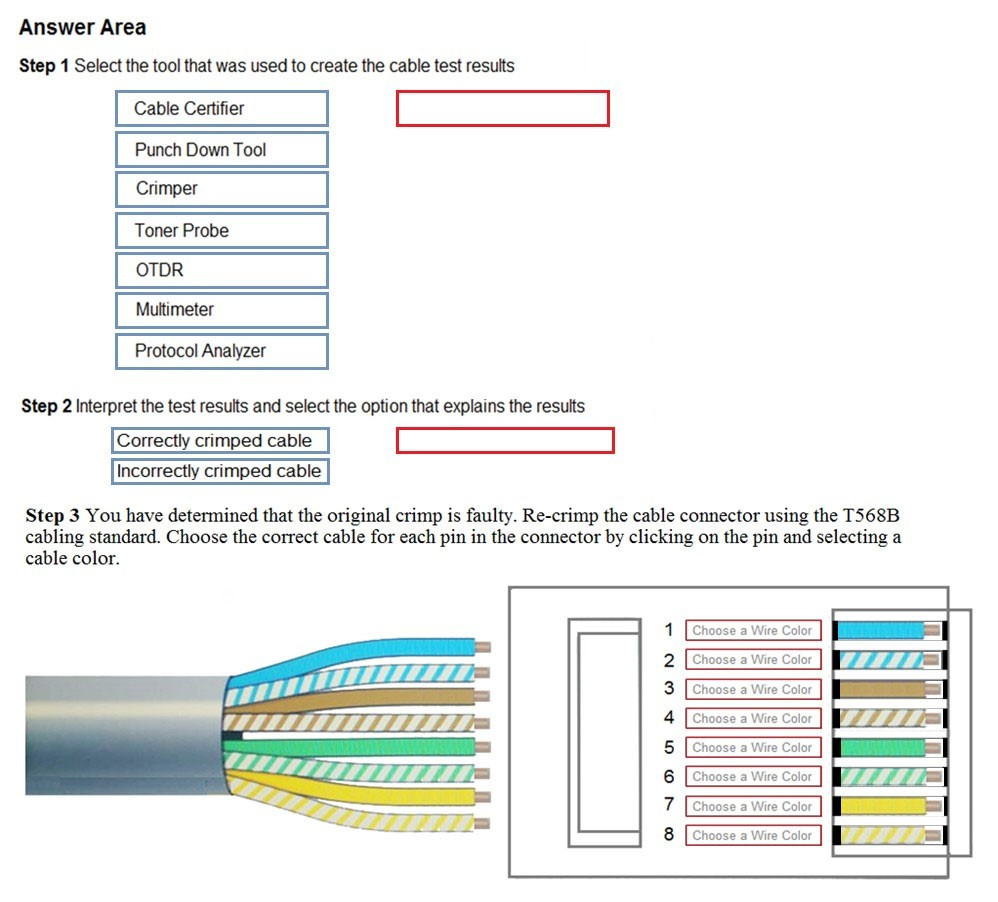

Die Firmenzentrale hat das Subnetz 10.1.100.0/24 einem Netzwerktechniker zugewiesen. Der Techniker möchte Subnetze für die Finanzabteilung, die Personalabteilung und die IT erstellen. Angesichts der folgenden Geräteanzahl:

Welcher der folgenden Punkte skizziert, wie der Techniker den angegebenen Adressraum zuweisen sollte?

FRAGE 389

Ein Kunde möchte ein drahtloses Gastnetzwerk für Besucher einrichten. Der Kunde zieht es vor, kein Kennwort im Netzwerk zu haben. Welchen der folgenden Punkte sollte ein Techniker einrichten, um die Gäste zu zwingen, Informationen bereitzustellen, bevor sie das Netzwerk nutzen?

D. Portal für Gefangene

FRAGE 376

Ein Netzwerktechniker installiert und konfiguriert einen neuen Router für die Vertriebsabteilung. Wenn die Aufgabe abgeschlossen ist, welche der folgenden Aufgaben muss durchgeführt werden, um die Änderung, die der Techniker am Unternehmensnetzwerk vornimmt, aufzuzeichnen?

Beschriftungsbericht

A. Verwaltung von Änderungen

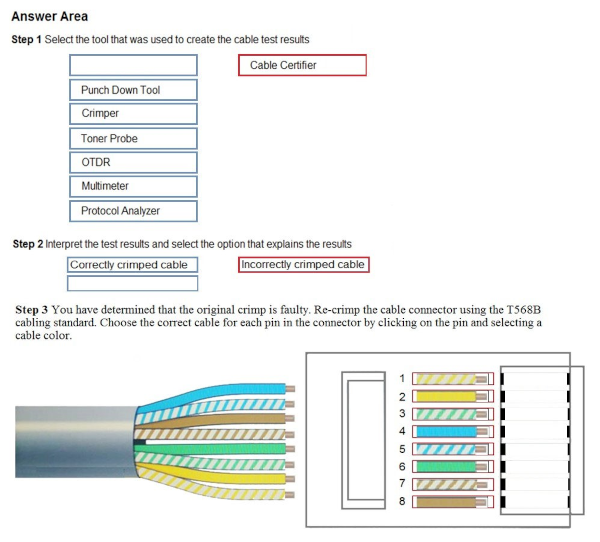

FRAGE 414 DRAG DROP

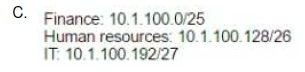

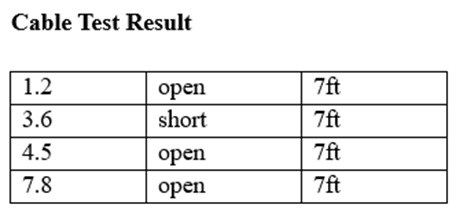

Sie wurden mit dem Testen eines CAT5e-Kabels beauftragt. Eine Zusammenfassung der Testergebnisse finden Sie auf dem Bildschirm.

Anleitungen

Schritt 1: Wählen Sie das Werkzeug, das zur Erstellung der Kabeltestergebnisse verwendet wurde.

Schritt 2: Interpretieren Sie die Testergebnisse und wählen Sie die Option, die die Ergebnisse erklärt. Wenn Sie mit Ihrer Analyse fertig sind, klicken Sie auf die Schaltfläche 'Submit'.

Schritt 3: Sie haben festgestellt, dass die ursprüngliche Crimpung fehlerhaft ist. Crimpen Sie den Kabelverbinder mit dem Verkabelungsstandard T568B neu. Wählen Sie für jeden Pin im Stecker das richtige Kabel aus, indem Sie auf den Pin klicken und eine Kabelfarbe auswählen.

Wenn Sie zu irgendeinem Zeitpunkt den Ausgangszustand der Simulation wiederherstellen möchten, klicken Sie bitte auf die Schaltfläche Alle zurücksetzen.

Auswählen und platzieren:

FRAGE 430

Ein Chief Information Security Officer (CISO) hat beschlossen, eine sichere und benutzerfreundliche Methode zur Verbindung mit dem drahtlosen Unternehmensnetzwerk zu implementieren. Jede Arbeitsstation wird individuell mit einem eindeutigen Zertifikat authentifiziert, das von der Zertifizierungsstelle der Organisation auf der Arbeitsstation bereitgestellt wird. Welche der folgenden Authentifizierungsmethoden würde diese Anforderung erfüllen?

D. EAP-TLS

FRAGE 334

Ein Techniker wurde beauftragt, Pakete an einem bestimmten Switchport zu erfassen. Welche der folgenden Switch-Funktionen MÜSSEN dazu verwendet werden?

D. Port-Spiegelung

FRAGE 372

Ein Techniker bereitet sich darauf vor, alte Netzwerkgeräte zu entsorgen. Welche der folgenden Richtlinien und Best Practices würden Verfahren zur Entfernung sensibler Informationen und Konfigurationen aus überschüssigen Geräten skizzieren?

B. Verfahren für das Off-Boarding

FRAGE 420

Ein Techniker konfiguriert einen neuen E-Mail-Server und muss DNS-Einträge ändern. Welche der folgenden Einträge sollte der Techniker aktualisieren, damit die E-Mail-Funktionen wie erwartet funktionieren?

A. MX

B. CNAME

C. AAAA

D. SRV

A. MX

FRAGE 422

Ein Netzwerkadministrator fügt in einem neuen Gebäude eine neue WAN-Leitung vom ISP hinzu. An welchem der folgenden Orte würde der Netzwerkadministrator den Einstiegspunkt des Versorgungsunternehmens finden?

D. Demarc

FRAGE 398

Ein Netzwerktechniker hat ein neues 802.11ac-Netzwerk eingerichtet und entdeckt, dass einige der alten POS-Geräte nur WPA und 802.11a unterstützen. Welche der folgenden Methoden ist die sicherste Methode, um alle Geräte zu verbinden und gleichzeitig eine Beeinträchtigung der Leistung moderner drahtloser Geräte zu vermeiden?

C. Verbinden Sie die Altgeräte (Legacy Geräte) mit einem PSK, während die modernen Geräte das sicherere EAP verwenden sollten.

FRAGE 397

Ein Netzwerktechniker richtet das drahtlose Netzwerk für die neue Zweigstelle eines Unternehmens ein. Nach einer Standortbesichtigung stellt der Techniker fest, dass am Standort auf Kanal 11 viele Störungen durch 2,4-GHz-Geräte auftreten. Welcher der folgenden Kanäle wäre der BESTE, auf dem die WAPs eingerichtet werden sollten?

A. Kanal 6

FRAGE 348

Ein Netzwerktechniker installiert einen neuen Netzwerk-Switch im MDF. Der Techniker verwendet Glasfaser, um den Switch wieder mit dem Kern zu verbinden. Welchen der folgenden Transceiver-Typen soll der Techniker verwenden?

C. GBIC

FRAGE 344

Welches der folgenden Elemente wird auf einem Switch mit 48 Anschlüssen und fünf aktiven VLANs erstellt?

B. 48 Kollisionsdomänen, fünf Broadcast-Domänen

FRAGE 417

Ein Netzwerktechniker wurde gebeten, einen zusätzlichen Switch in einer IDF zu installieren, aber die gesamte Einmodenfaser ist zwischen der IDF und der MDF in Gebrauch. Der Techniker hat neue Transceiver eingesetzt, die die Verwendung eines Einzelfaserstativs ermöglichen und die für den neuen Switch benötigte zusätzliche Faser bereitstellen. Welche der folgenden Komponenten hat der Techniker eingesetzt?

D. Bidirektionale SFP

FRAGE 352

Ein Netzwerktechniker konfiguriert Netzwerkadressen und Portnummern für eine Router-ACL, um eine Peer-to-Peer-Anwendung zu blockieren. Welche der folgenden Schichten ist die HÖCHSTE Schicht des OSI-Modells, auf der diese Router-ACL arbeitet?

A. Transport

FRAGE 409

Auf welcher der folgenden Schichten des OSI-Modells findet Kompression statt?

D. Präsentation

FRAGE 356

Ein Techniker ist mit der Fehlersuche auf einem Server im Finanzamt beschäftigt, der ein internes Buchhaltungsprogramm hostet. Am Ticketschalter gingen mehrere Anrufe von Benutzern ein, die berichteten, dass der Zugang zum Buchhaltungsprogramm verschlechtert ist und es zu erheblichen Verzögerungen kommt, die manchmal sogar ganz ausbleiben. Das Problem wurde auf den Server isoliert. Welches der folgenden Tools sollte der Techniker auf dem Server verwenden, um das Problem einzugrenzen?

C. pathping