CompTIA Netzwerk+ N10

CompTIA Netzwerk+ N10 006-007

CompTIA Netzwerk+ N10 006-007

Ein UTM wird am äußeren Rand des Hauptbüros des Unternehmens eingesetzt. Das Büro ist mit dem WAN-Port des Edge-Routers verbunden. Der Edge-Router im Hauptbüro stellt über GRE-IPSec-Tunnel eine Verbindung zu den entfernten Büros her. Ein Netzwerkadministrator bemerkt, dass sich ein Wurm, der vom UTM nicht erkannt wurde, von den entfernten Standorten in das Unternehmensnetzwerk verbreitet hat. Das UTM wendet derzeit Verkehrsregeln an, die den von dem Wurm benutzten Port blockieren sollten. Welcher der folgenden Schritte würde dieses Problem am wahrscheinlichsten beheben?

Welche der folgenden Möglichkeiten würde es einem Gerät ermöglichen, dieselbe IP-Adresse auf der Grundlage der physischen Adresse der Netzwerkkarte zu leasen?

Ein Netzwerkadministrator erhält einen Anruf von der Vertriebsabteilung mit der Bitte, die Ports 20 und 21 an der Firewall des Unternehmens zu öffnen, damit Kunden eine große Datei abrufen können. Welche der folgenden Schritte sollte der Administrator ausführen, BEVOR er die erforderlichen Änderungen vornimmt? (Wählen Sie zwei aus.)

Ein Techniker richtet eine Zweigstelle über eine Punkt-zu-Punkt-Verbindung ein. Welcher der folgenden IP-Netzwerkblöcke nutzt den IP-Adressraum für die Routerverbindungen zwischen den beiden Standorten am effizientesten?

Welcher der folgenden Gründe ist ein Grund, warum ein Unternehmen zögern könnte, sensible Daten in einen SaaS-Cloud-Service zu verschieben?

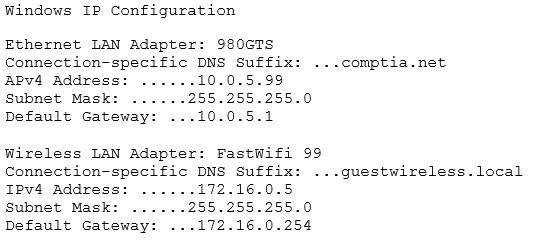

Ein Benutzer überprüft eine IP-Adresse mithilfe einer externen Website. Die Adresse unterscheidet sich von der, die der Benutzer beim Öffnen einer

Befehlseingabe und Eingabe von ipconfig/all. Der Benutzer versteht nicht, warum die beiden Tools unterschiedliche IP-Adressen anzeigen. Dies wird am BESTEN durch das Zusammenwirken von erklärt:

Welche der folgenden Methoden wird zur Klassifizierung von Netzwerkdaten zum Zweck der Bereitstellung von QoS (quality of Service) verwendet?

Welchen der folgenden Richtlinien müsste Joe, ein Benutzer, zustimmen, wenn er sein persönliches Tablet mitbringt, um sich mit dem drahtlosen Internet des Unternehmens für Gäste zu verbinden?

Auf welcher der folgenden Schichten werden nach dem OSI-Modell Daten in ein Paket eingekapselt?

Welche der folgenden MÜSSEN implementiert werden, um Metriken zwischen Routing-Protokollen innerhalb des selben Routers gemeinsam zu nutzen?

Welches der folgenden VPN-Protokolle baut eine sichere Sitzung auf, die mit einem Browser initiiert werden kann?

Ein Techniker möchte verhindern, dass sich ein nicht autorisierter Host über Ethernet mit dem Netzwerk verbindet. Welcher der folgenden Punkte ist ein Layer-2-Zugriffskontrolle, die der Techniker implementieren sollte?

Ein Netzwerktechniker kommt bei der Arbeit an und stellt fest, dass viele Benutzer Probleme haben, wenn sie versuchen, eine Verbindung zu den gemeinsam genutzten Laufwerken des Firmennetzwerks herzustellen. Der Techniker des Network Operations Center (NOC) hat die Server-Upgrades erst in der Nacht zuvor abgeschlossen. Auf welches der folgenden Dokumente sollte sich der NOC-Techniker beziehen, um festzustellen, was das Verbindungsproblem möglicherweise verursacht hat?

Ein Netzwerktechniker konfiguriert ein drahtloses Netzwerk in einer Zweigstelle. Benutzer in dieser Zweigstelle arbeiten mit großen Dateien und müssen schnell auf ihre Dateien auf dem Server zugreifen können. Welcher der folgenden 802.11-Standards bietet die größte-Bandbreite?

Welcher der folgenden Sicherheitsmechanismen weist dynamisch eine Schicht-2-Adresse zu und beschränkt den Verkehr nur auf diese Schicht-2-Adresse?

Ein Techniker versucht, die IP-Adresse des Routers eines Kunden zu ermitteln. Der Kunde hat eine IP-Adresse von 192.168.1.55/24. Welche der folgenden Adressen ist die Adresse des Routers des Kunden?

Ein Netzwerktechniker ist dabei, ein Problem zu beheben und hat eine Theorie der wahrscheinlichen Ursache aufgestellt. Welche der folgenden Schritte sollte der Netzwerktechniker als Nächstes unternehmen?

Ein Techniker installiert ein neues drahtloses Badging-System in einem Krankenhausnetzwerk. Die Anforderungen an das Ausweissystem sind eine eigene SSID und ein niedriger Stromverbrauch. Das Badging-System muss 99,9 % des Krankenhauses abdecken. Welche der folgenden Maßnahmen ist die BESTE, um die Systemanforderungen zu erfüllen?

Ein Techniker aktualisiert die Firmware auf einem älteren KVM-Switch. Die Spezifikationen sehen einen seriellen Port für den Anschluss an den Computer auf der einen Seite und eine Ethernet-Buchse für den Anschluss an den Switch auf der anderen Seite vor. Welchen der folgenden Anschlüsse benötigt der Techniker für dieses Kabel? (Wählen Sie zwei aus.)

Ein Mitarbeiter möchte ein persönliches Mobiltelefon für arbeitsbezogene Zwecke, einschließlich der Speicherung sensibler Unternehmensdaten, während langer Geschäftsreisen benutzen. Welche der folgenden Maßnahmen sind erforderlich, um sowohl den Mitarbeiter als auch das Unternehmen zu schützen?

Welche der folgenden Geräte sollte ein Netzwerkadministrator im äußersten Teil des Netzwerks konfigurieren?

Um eine defekte USV zu ersetzen, muss der Netzwerkadministrator den Switch offline nehmen. Der Administrator möchte in Zukunft in der Lage sein, Wartungs-UPS durchzuführen, ohne die Verfügbarkeit des angeschlossenen Switches zu beeinträchtigen. Welche der folgenden Möglichkeiten würde BEST dies zulassen?

Welche der folgenden Masken wäre die effizienteste Subnetzmaske für eine Punkt-zu-Punkt-Verbindung?

Ein Netzwerktechniker diagnostiziert ein Time-Out-Problem, das über den Webbrowser eines Endbenutzers generiert wurde. Der Webbrowser gibt Standard-HTTP-Get- und Post-Befehle zur Interaktion mit der Website aus. Angesichts dieser Informationen möchte der Techniker den gesamten TCP-Handshake der HTTP-Anforderungen offline analysieren. Welches der folgenden Werkzeuge würde es dem Techniker ermöglichen, den Handshake anzuzeigen?

Ein Bürobenutzer kann nicht auf lokale Netzlaufwerke zugreifen, hat aber vollen Zugriff auf das Internet. Ein Techniker behebt das Problem und beobachtet die folgende Ausgabe des ipconfig-Befehls:

Welcher der folgenden Punkte würde MOST wahrscheinlich den Zugriff auf die Netzlaufwerke erlauben?

Welcher der folgenden Sicherheitsmechanismen weist dynamisch eine Schicht-2-Adresse zu und beschränkt den Verkehr nur auf diese Schicht-2-Adresse?

Eine kleine Stadt versucht, Touristen anzuziehen, die größere Städte in der Nähe besuchen. Ein Netzwerkingenieur wird gebeten, ein Netzwerk zu implementieren, das das Stadtzentrum mit fünf Häuserblocks und die nahe gelegenen Geschäfte umfasst. Die Einbeziehung von Smartphones und tragbaren Geräten ist für den Plan von entscheidender Bedeutung. Welche der folgenden Aufgaben soll der Netzwerktechniker übernehmen?

Ein Unternehmen stellt fest, dass viele Desktops als vermisst oder verloren gemeldet werden. Welche der folgenden Maßnahmen würde BEST bei der Wiederherstellung dieser Geräte unterstützen?

Ein forensischer Ersthelfer trifft am Tatort ein, wo ein Mitarbeiter verdächtigt wird, ein computerbasiertes Verbrechen begangen zu haben. Welche der folgenden Aufgaben sollte der Ersthelfer ZUERST erledigen?

Ein Junior-Netzwerktechniker richtet einen neuen E-Mail-Server im Unternehmensnetzwerk ein. Welcher der folgenden Standardports sollte der Techniker sicherstellen, dass er auf der Firewall offen ist, damit der neue E-Mail-Server E-Mails weiterleiten kann?

Ein Verwalter zieht in ein neues Büro um. Im Deckenbereich des Büros wird es mehrere Netzläufe geben. Welche der folgenden Möglichkeiten ist die BESTE, die in diesen Bereichen genutzt werden kann?

Ein Gebäude ist mit Lichtsensoren ausgestattet, die die Leuchtstofflampen ausschalten, wenn das natürliche Licht eine bestimmte Helligkeit überschreitet. Benutzer berichten, dass sie nur während bestimmter Stunden Probleme mit der Netzwerkverbindung haben. Auf der Westseite des Gebäudes treten Verbindungsprobleme in den Morgenstunden und auf der Ostseite gegen Ende des Tages auf. Nachts betreffen die Konnektivitätsprobleme das gesamte Gebäude. Welcher der folgenden Punkte könnte die Ursache für die Konnektivitätsprobleme sein?

Ein Netzwerktechniker hat ein Netzwerk erstellt, das aus einem Router, einer Firewall, einem Switch und mehreren PCs besteht. Welche der folgenden physischen Netzwerktopologien wurde erstellt?

Ein Netzwerktechniker erstellt ein neues Subnetz für 488 Host-Rechner. Dem Techniker wird gesagt, dass er bei der Erstellung des Subnetzes ein Klasse-B-Adressschema verwenden soll, und er wird angewiesen, so viel Platz wie möglich für weitere Subnetze der gleichen Größe zu lassen. Welches der folgenden Subnetze würde diese Anforderungen erfüllen?

Ein ISP-Techniker erhält einen Anruf von einem Unternehmen, das gerade die Ausrüstung gewechselt hat, aber keine Verbindung mehr zum Internet herstellen kann. Der Techniker überprüft die ARP-Tabelle auf dem ISP-Switch, und es ist keine entsprechende MAC-Adresse vorhanden. Stattdessen lautet der Eintrag "Unvollständig". Welche der folgenden Ursachen könnte diesen Zustand verursachen?

Ein Unternehmen hat den Bau eines neuen Rechenzentrums abgeschlossen, und das IT-Personal plant nun, die gesamte Server- und Netzwerkausrüstung vom alten Standort an den neuen Standort zu verlagern. Auf welche der folgenden Angaben sollte sich das IT-Personal beziehen, um den Standort der zu verlagernden Ausrüstung zu bestimmen?

Ein Netzwerksicherheitstechniker beobachtet mehrere Versuche, Netzwerk-Hosts und -Geräte zu scannen. Alle Versuche gehen von einem einzigen Host im Netzwerk aus. Um welche der folgenden Bedrohungen handelt es sich wahrscheinlich am ehesten?

Ein Techniker untersucht ein Serverleistungsproblem. Der Techniker hat die Serverauslastungsstatistik erfasst. Welche der folgenden Angaben sollte der Techniker verwenden, um festzustellen, welche Statistiken nicht im normalen Bereich liegen?

Ein Endbenutzergerät benötigt bei jeder Verbindung mit dem Unternehmensnetzwerk eine bestimmte IP-Adresse; die Unternehmensrichtlinien erlauben jedoch nicht die Verwendung von statischen IP-Adressen. Welche der folgenden Möglichkeiten ermöglicht es, die Anforderung zu erfüllen, ohne gegen die Unternehmensrichtlinie zu verstoßen?

Welche der folgenden WAN-Technologien wird bei der Entwicklung eines VoIP-Systems mit 23 gleichzeitigen Kanälen am meisten bevorzugt?

Ein Techniker führt eine Fehlersuche an einer Punkt-zu-Punkt-Glasfaserverbindung durch. Der Techniker befindet sich an einem entfernten Standort und hat keine Verbindung zum Hauptstandort. Der Techniker bestätigt den Switch, und die Sende- und Empfangslichtpegel befinden sich innerhalb eines akzeptablen Bereichs. Beide Glasfaser-SFPs werden als funktionsfähig bestätigt. Welchen der folgenden Punkte sollte der Techniker verwenden, um den Fehlerort festzustellen?

Ein Netzwerktechniker möchte aus der Ferne und sicher auf den Desktop einer Linux-Arbeitsstation zugreifen. Auf dem Desktop läuft Fernsteuerungssoftware ohne Verschlüsselung. Welche der folgenden Möglichkeiten sollte der Techniker verwenden, um die Verbindung zu sichern?

Benutzer berichten über Probleme mit der Internet-Konnektivität. Der Netzwerkadministrator möchte feststellen, ob es sich um interne Probleme im Unternehmensnetzwerk handelt oder ob ein Problem mit dem ISP vorliegt. Welches der folgenden Werkzeuge sollte verwendet werden, um BEST zu bestimmen, wo der Ausfall auftritt?

Ein Techniker ersetzt einen Switch in einer Zweigstelle und stellt fest, dass das vorhandene Backbone-Kabel nicht in den neuen Switch passt. Das Fiber-Patchfeld hat runde Anschlüsse. Der neue Switch verfügt über einen Transceiver, der einen kleineren quadratischen Adapter aus zwei Litzen aufnimmt. Welches der folgenden Patchkabel würde der Techniker benötigen, um die Installation abzuschließen?

Ein Unternehmen hat Hunderte von Knoten in einem einzigen Subnetz und hat sich für die Implementierung von VLANs entschieden. Welches der folgenden BEST beschreibt den Nutzen dieses Ansatzes?

Ein Netzwerktechniker behebt Probleme mit dem Drahtlosnetzwerk in einem überfüllten Bürokomplex und vermutet Störungen durch nahegelegene Drahtlosnetzwerke. Welche der folgenden Maßnahmen sollte der Techniker durchführen, um mögliche Interferenzen aufzudecken?

Der Prozess, bei dem versucht wird, eine Schwachstelle in einem Netzwerk auszunutzen, nachdem das Unternehmen die Erlaubnis dazu erteilt hat, wird als

Ann, eine Netzwerktechnikerin, hat gerade einen Glasfaser-Switch in einem Rechenzentrum installiert. Für die Glasfaserverkabelung plant Ann den Kabelweg über die Rack-Oberseite mit Hilfe der Kabelpritschen bis hinunter zum Switch und wickelt überschüssiges Kabel auf. Während Ann den Switch konfiguriert, bemerkt sie mehrere Meldungen im Protokollierungspuffer, die besagen, dass das Empfangssignal des SFP zu schwach ist. Welche der folgenden Meldungen ist die wahrscheinlichste Ursache für die Fehler im Protokollierungspuffer?

Ein Techniker meldet sich über Telnet bei einem System an, weil SSH nicht verfügbar ist. SSH ist auf dem Zielgerät aktiviert, und der Zugriff ist von allen Subnetzen aus möglich. Der Techniker stellt fest, dass ein kritischer Schritt versäumt wurde. Welcher der folgenden Schritte würde eine ordnungsgemäße Funktion von SSH ermöglichen?

Ein Techniker baut eine direkte Verbindung zwischen zwei älteren PCs auf, so dass diese zwar kommunizieren können, sich aber nicht im Unternehmensnetzwerk befinden. Der Techniker hat keinen Zugriff auf einen Ersatz-Switch, verfügt jedoch über Ersatzkabel der Kategorie 6, RJ-45-Stecker und ein Crimpwerkzeug. Der Techniker schneidet ein Ende des Kabels ab. Welches der folgenden Dinge sollte der Techniker tun, um eine Crossover-Kabel vor dem Crimpen des neuen Steckers?

Ein Netzwerkadministrator möchte sicherstellen, dass es keine unnötigen offenen Kommunikationswege in einen Server gibt. Mit einem Port-Scanner stellt der Administrator fest, dass Ports als geschlossen gemeldet werden. Welches der folgenden BEST erklärt diese Antwort?

Benutzer berichten, dass ihr Netzwerk extrem langsam ist. Der Techniker stellt fest, dass Pings an einen externen Host zu lange Antwortzeiten haben. Interne Pings an Drucker und andere PCs haben jedoch akzeptable Antwortzeiten. Welche der folgenden Schritte sollte der Techniker als Nächstes ausführen?

Als Teil eines Übergangs von einem statischen zu einem dynamischen Routing-Protokoll im internen Netzwerk einer Organisation muss das Routing-Protokoll IPv4 und VLSM unterstützen. Welches der folgenden Protokolle sollte der Netzwerkadministrator auf der Grundlage dieser Anforderungen verwenden? (Wählen Sie zwei aus.)

Ein Benutzer berichtet, dass ein Laptop nicht mit dem Internet verbunden werden kann, obwohl das drahtlose Internet gestern auf ihm funktionierte. Der Benutzer hat den Laptop in keiner Weise verändert, und das drahtlose Internet funktioniert auch auf den Laptops anderer Benutzer. Welche der folgenden Punkte sollten überprüft werden, um dem Benutzer die Verbindung mit dem drahtlosen Netzwerk zu erleichtern?

Ein Netzwerktechniker erhält einen Anruf von einem Benutzer, der Probleme mit der Netzwerkverbindung hat. Der Netzwerktechniker befragt den Benutzer und erfährt, dass der Benutzer einen persönlichen, verkabelten Router mitgebracht hat, um mehrere Computer zu benutzen und sich mit dem Netzwerk zu verbinden. Welchen der folgenden Punkte hat der Benutzer MOST wahrscheinlich in das Netzwerk eingeführt?

Eine einzige PRI kann mehrere Sprachanrufe gleichzeitig unter Verwendung welcher der folgenden Layer-1-Technologien bereitstellen?

Ein Netzwerktechniker erhält einen Anruf von einem Benutzer in der Buchhaltungsabteilung, der mitteilt, dass die Internetverbindung nach Erhalt einer neuen Arbeitsstation unterbrochen wurde. Kein anderer Benutzer in der Buchhaltung meldet ähnliche Probleme. Der Netzwerktechniker kann das Gerät vom Router der Buchhaltungsabteilung aus anpingen, aber nicht vom IT-Netzwerk aus. Welches der folgenden Probleme ist die wahrscheinlichste Ursache?

Anwender berichten von Problemen mit langsamen Verbindungsgeschwindigkeiten und einem Verlust der Konnektivität im neu installierten drahtlosen Netzwerk.

Die Probleme treten sporadisch auf, scheinen aber am häufigsten um die Mittagszeit aufzutreten. Welche der folgenden Ursachen ist am wahrscheinlichsten?

Ein Netzwerktechniker bemerkt, dass das Site-to-Site-VPN und die Internetverbindung in einer Zweigstelle nach einem kürzlichen Stromausfall nicht verfügbar sind. Welches der folgenden Verfahren ist eine außerhalb des Bandes „(Out-of-Band-Methode), die der Techniker wahrscheinlich am ehesten anwenden würde, um den Router-Status der Zweigstelle zu überprüfen?

Der IT-Manager einer kleinen Firma ist dabei, ein SLA mit dem ISP der Organisation neu zu verhandeln. Als Teil der Vereinbarung wird die Organisation einem dynamischen Bandbreitenplan zustimmen, um eine Bandbreite von 150 Mbps bereitzustellen. Wenn der ISP jedoch feststellt, dass ein Host im internen Netzwerk der Organisation böswilligen Datenverkehr produziert, behält sich der ISP das Recht vor, die verfügbare Bandbreite auf 1,5 Mbps zu reduzieren. Welche der folgenden Richtlinien wird in der SLA vereinbart?

Ein Auftragnehmer richtet Konferenzräume für einen Kongress ein und konfiguriert sie. Der Auftragnehmer richtet jeden Raum im Konferenzzentrum so ein, dass kabelgebundener Internetzugang zu den einzelnen Tischen möglich ist. Der Auftragnehmer hat die Entfernung zwischen dem Patchpanel des Hotels und der Buchse gemessen, und die Entfernung liegt innerhalb der Cat 5e-Spezifikationen. Der Auftragnehmer befürchtet, dass der Raum außerhalb der Spezifikationen liegt, wenn in jedem Raum Kabel von den Wandbuchsen aus verlegt werden. Welche der folgenden Maßnahmen sollte der Auftragnehmer ergreifen, um sicherzustellen, dass die Kabelführungen den Spezifikationen entsprechen und das Netzwerk ordnungsgemäß funktioniert?

Ein Netzwerkadministrator hat ein Netzwerk von 172.16.85.0/21 erhalten und möchte den nutzbaren Bereich von IP-Adressen in diesem Subnetz kennen. Welche der folgenden Angaben gibt den korrekten IP-Adressbereich an?

Ein typischer Mobilfunkmast hat Mikrowellen- und Mobilfunkantennen. Welche der folgenden Netzwerktopologien stellen diese dar? (Wählen Sie zwei aus.)

Ein Techniker diagnostiziert ein Problem mit einer neuen T1-Verbindung. Der Router ist konfiguriert, das Kabel ist angeschlossen, aber die T1 ist ausgefallen. Welches der folgenden Tools sollte der Techniker verwenden, um die Konfiguration des Routers zu überprüfen?

Ein Netzwerktechniker erhält eine Spule mit einem Cat 6a-Kabel und wird gebeten, mehrere Kabel für einen neuen Satz von Ethernet-Leitungen zwischen den Geräten zu bauen. Welche der folgenden Tools werden wahrscheinlich am häufigsten benötigt, um die Aufgabe zu erledigen? (Wählen Sie drei aus.)

Ein Penetrationstester wurde mit der Aufklärung beauftragt, um festzustellen, welche Ports im Netzwerk offen sind. Welche der folgenden Aufgaben sollte ZUERST erledigt werden? (Wählen Sie zwei aus.)

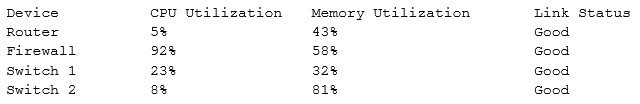

Ein stellvertretender Systemanalytiker berichtet dem leitenden Systemanalytiker die folgenden Ergebnisse einer Untersuchung über langsame Internetverbindungen in einem entfernten Büro:

Welches der folgenden Geräte verursacht das Problem?

Bei der Wahl eines Speichertyps, der sich in die bestehende Netzwerkinfrastruktur integriert, muss der Speicher leicht für die gemeinsame Nutzung von Dateien konfigurierbar sein und mit allen vorhandenen Clients über TCP/IP kommunizieren können. Welche der folgenden BEST-Technologien sollte der Netzwerkadministrator einsetzen?

Ein Netzwerktechniker baut ein Netzwerk für ein kleines Büro auf. Das Büro verfügt derzeit über Kabelfernsehen und benötigt nun Zugang zum Internet, ohne dass eine andere als die bereits vorhandene Verkabelung hinzugefügt werden muss. Welche der folgenden Lösungen sollte der Techniker installieren, um diese Anforderungen zu erfüllen?

Ein Netzwerkadministrator möchte sicherstellen, dass sensible Daten nicht elektronisch aus dem System ausgefiltert werden. Welche der folgenden Maßnahmen sollten umgesetzt werden?

Ein Netzwerktechniker hat gerade NAC für Verbindungen mit Cat 6-Kabeln konfiguriert. Keiner der Windows-Clients kann jedoch eine Verbindung mit dem Netzwerk herstellen.

Welche der folgenden Komponenten sollte der Techniker auf den Windows-Workstations überprüfen? (Wählen Sie zwei aus.)

Das Server-Team hat gerade eine Anwendung auf drei verschiedenen Servern installiert. Sie bitten darum, dass alle Anfragen an die Anwendung gleichmäßig auf die drei Server verteilt werden. Welche der folgenden Maßnahmen sollte das Netzwerkteam ergreifen, um die Anforderung zu erfüllen?

Ein Gerät, das auf Schicht 3 des OSI-Modells arbeitet, verwendet welches der folgenden Protokolle, um den Pfad zu einem anderen Netzwerk zu bestimmen?

Ein UTM wird am äußeren Rand des Hauptbüros des Unternehmens eingesetzt. Das Büro ist mit dem WAN-Port des Edge-Routers verbunden. Der Edge-Router im Hauptbüro stellt über GRE-IPSec-Tunnel eine Verbindung zu den entfernten Büros her. Ein Netzwerkadministrator bemerkt, dass sich ein Wurm, der vom UTM nicht erkannt wurde, von den entfernten Standorten in das Unternehmensnetzwerk verbreitet hat. Das UTM wendet derzeit Verkehrsregeln an, die den von dem Wurm benutzten Port blockieren sollten. Welcher der folgenden Schritte würde dieses Problem am wahrscheinlichsten beheben?

Client-PCs sind nicht in der Lage, Adressierungsinformationen von einer neu konfigurierten Schnittstelle eines Routers zu empfangen. Welcher der folgenden Punkte sollte hinzugefügt werden, damit die Clients eine Verbindung herstellen können?

Der Chief Information Officer (CIO) hat bemerkt, dass das drahtlose Signal des Unternehmens auf dem Parkplatz verfügbar ist. Die Unternehmensleitung bittet darum, das drahtlose Netzwerk so zu ändern, dass es in öffentlichen Bereichen nicht mehr zugänglich ist, ohne die Verfügbarkeit innerhalb des Gebäudes zu beeinträchtigen. Welche der folgenden Punkte sollten im Netzwerk geändert werden?

Ein Unternehmen hat einen Vertrag mit einem externen Anbieter abgeschlossen, um einen Service zu erbringen, der Hardware, Software und Verfahren für den Fall eines katastrophalen Ausfalls des Hauptrechenzentrums bereitstellt. Der Chief Information Officer (CIO) ist besorgt, weil dieser Vertrag keine langfristige Strategie für längere Ausfälle enthält. Welche der folgenden Punkte sollte der CIO abschließen?

Ein Unternehmen rüstete kürzlich alle seine Drucker auf vernetzte Multifunktionsgeräte auf. Die Benutzer können mit den neuen Geräten drucken, möchten aber auch die Möglichkeit haben, Dateien von ihren Computern aus zu scannen und zu faxen. Welchen der folgenden Punkte sollte der Techniker aktualisieren, um diese Funktionalität zu ermöglichen?

Ein Netzwerkadministrator verfügt über ein Überwachungssystem, das derzeit Hunderte von Netzwerkgeräten in regelmäßigen Abständen abfragt. Das kontinuierliche Polling verursacht eine hohe CPU-Auslastung auf dem Server. Welche der folgenden Aufgaben sollte der Administrator durchführen, um das CPU-Problem unter Aufrechterhaltung der vollen Überwachungsfunktionen zu lösen?

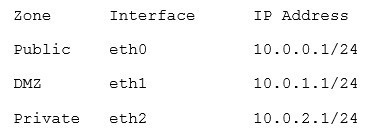

Ein Netzwerktechniker muss einen Webserver, der auf Port 80 lauscht, vom internen LAN trennen und den Server vom öffentlichen Internet sichern. Der Webserver sollte für das öffentliche Internet über Port 80 zugänglich sein, nicht aber für das private LAN. Gegenwärtig ist das Netzwerk mit einer netzwerkbasierten Firewall segmentiert, die auf jeder Schnittstelle das folgende IP-Adressierungsschema verwendet:

Welche der folgenden Regeln sollte der Techniker verwenden, um den Webserver zu platzieren, und welche der folgenden Firewall-Regeln sollte der Techniker konfigurieren?

Ein Unternehmen verfügt über eine webbasierte Anwendung, die von vielen verschiedenen Abteilungen genutzt wird. Das Unternehmen hat eine gewisse Überlastung der Ressourcen auf dem Datenbankserver erlebt. Der Netzwerkadministrator implementiert ein Netzwerkgerät zwischen den Servern und der Datenbank. Welches der folgenden Aussagen beschreibt den Zweck dieses Geräts?

Ein Techniker plant eine Fernzugriffsstrategie zur Verwaltung von Routern und Switches in einem dedizierten Verwaltungsnetzwerk. Das Managementnetzwerk ist vom Produktionsnetzwerk getrennt und verwendet VPN-Verbindungen von Standort zu Standort. Einige der Geräte unterstützen keine Verschlüsselung. Welche der folgenden Optionen sollte der Techniker wählen, die alle Geräte unterstützen würden?

Ein Netzwerktechniker entwirft ein neues Netzwerk für einen entfernten Standort. Der entfernte Standort besteht aus zehn Desktop-Computern, zehn VoIP-Telefonen und zwei Netzwerkdruckern. Darüber hinaus werden zwei der Desktop-Computer am entfernten Standort von Managern genutzt, die sich in einem von den anderen acht Computern getrennten Netzwerk befinden sollten. Welche der folgenden Konfigurationen stellt die BESTE Konfiguration für den entfernten Standort dar?

Ein Netzwerkadministrator konfiguriert einen E-Mail-Server für die Verwendung sicherer Protokolle. Welcher der folgenden Ports auf der Firewall sollte nach Abschluss des Upgrades so konfiguriert werden, dass er Konnektivität ermöglicht? (Wählen Sie drei aus.)

In einem Dienstanbieternetz verfügt ein Unternehmen über ein bestehendes IP-Adressenschema. Das Netzwerk von Unternehmen A verwendet derzeit das folgende Schema:

Subnet 1: 192.168.1.0 /26

Subnet 2: 192.168.0.65 /26

Unternehmen b verwendet das folgende Schema:

Subnetz 1: 192.168.1.50/28

Der Netzwerkadministrator kann den Kunden nicht zwingen, sein IP-Schema zu aktualisieren. In Anbetracht dessen, welche der folgenden Möglichkeiten ist für das Unternehmen die BESTE, um diese Netzwerke zu verbinden?

CompTIA Netzwerk+ N10-006 Q618

Welches der folgenden Protokolle verwendet Port 3389?

Ein Techniker stellt fest, dass mehrere Switches eine größere Aktualisierung erfordern. Welche der folgenden Richtlinien sollte befolgt werden?

Ein Netzwerktechniker ist in der Lage, die Switches zwischen zwei Büros zu verbinden, aber die Büros können nicht miteinander kommunizieren, da jedes Büro ein anderes IP-Adressierungsschema verwendet. Welches der folgenden Geräte muss zwischen den Switches installiert werden, um die Kommunikation zu ermöglichen?

Ein Netzwerkadministrator richtet eine webbasierte Anwendung ein, die für die Endbenutzer ständig zugänglich sein muss. Welches der folgenden Konzepte würde BEST diese Anforderung gewährleisten?

CompTIA Netzwerk+ N10-006 Q619

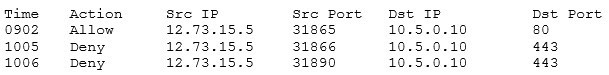

Kurt, ein Netzwerktechniker, hat eine neue Firewall im Netzwerk konfiguriert.

Benutzer melden Fehler, wenn sie versuchen, auf mehrere Websites zuzugreifen.

Kurt versucht, auf mehrere beliebte Webseiten fehlerfrei zuzugreifen,

erhält jedoch einen Fehler beim Versuch um auf die Website einer Bank zuzugreifen.

Welche der folgenden Regeln würde den BESTEN Zugriff auf die Website der Bank erlauben?

Ein Chief Information Officer (CIO) möchte einige IT-Dienste auf ein Cloud-Service-Angebot umstellen. Der Netzwerkadministrator möchte jedoch nach wie vor in der Lage sein, einige Teile der Netzwerkkomponenten des Cloud-Service zu kontrollieren. Welcher der folgenden Faktoren sollte zur Erfüllung dieser Aufgabe genutzt werden?

Ein Netzwerktechniker entwirft eine neue IDF in einem alten Gebäude. Der Ingenieur legt fest, dass die Ausrüstung in ein Zwei-Säulen-Rack passt, und es ist Strom für diese Ausrüstung verfügbar. Welches der folgenden Probleme müsste als ERSTes behoben werden?

Ein Techniker muss feststellen, ob die Besuche eines Webseiten-Benutzers im Hintergrund mit der IP-Adresse einer verdächtigen Website verbunden sind. Welches der folgenden Tools würde die Informationen über TCP-Verbindungen liefern?

Ein Firewall-Administrator implementiert eine Regel, die HTTP-Verkehr zu einem internen Server leitet, der auf einem nicht standardmäßigen Port lauscht. Welche der folgenden Arten von Regeln implementiert der Administrator?

Welches der folgenden Protokolle kann sowohl verbindungsorientiert als auch verbindungslos sein?

Ein Netzwerktechniker konfiguriert den drahtlosen Zugang für Gäste in einer Organisation. Der Zugang zu anderen Bereichen in der Organisation sollte für Gäste nicht zugänglich sein. Welche der folgenden Methoden stellt die sicherste MOST-Methode zur Konfiguration des Gastzugriffs auf das drahtlose Netzwerk dar?

Welche der folgenden Zahlen ist die Anzahl der Broadcast-Domänen, die bei der Verwendung eines nicht verwalteten 12-Port-Switch entstehen?

Nach einem Serverausfall stellt ein Techniker fest, dass ein physikalisch beschädigtes Glasfaserkabel das Problem zu sein scheint. Nach dem Austausch des Kabels stellt der Server immer noch keine Verbindung zum Netzwerk her. Bei der Inspektion des Kabels auf der Serverseite stellt der Techniker fest, dass durch einen der beiden Faserstränge Licht zu sehen ist. Welches der folgenden Dinge sollte der Techniker ZUERST tun, um den Server wieder mit dem Netzwerk zu verbinden?

Ein Netzwerkadministrator konfiguriert einen Router mit den folgenden IP-Adressinformationen:

Gigabit Ethernet 1-Schnittstelle: 10.10.0.1/24 -> 3 Oktett voll, 1 frei = 0-255 Adressen

Serielle 0-Schnittstelle: 10.10.0.253/30 -> 3 Oktettl voll, 2Bit frei = 4 Adressen von 252-255 Adressen

Die Clients sind mit einem Switch an der Gigabit-Ethernet-Schnittstelle verbunden; der ISP ist mit der Serial-0-Schnittstelle verbunden. Wenn die Konfiguration des Routers abgeschlossen ist und die Client-Geräte neu konfiguriert sind, melden alle Clients, dass sie keine Verbindung zum Internet herstellen können. Welcher der folgenden Gründe ist der wahrscheinlichste?

Welcher der folgenden Parameter wird bei der Aktivierung von Jumbo-Frames auf einem Netzwerkgerät angepasst?

Ein Techniker richtet ein öffentliches Gastnetzwerk für den Internetzugang von Besuchern ein, das vom Unternehmensnetzwerk getrennt sein muss. Welche der folgenden Schritte sind die BESTEN, die der Techniker bei minimaler Overhead-Konfiguration durchführen sollte? (Wählen Sie zwei aus.)

Welche der folgenden physischen Sicherheitskontrollen ist am ehesten für ein falsches positives Ergebnis anfällig?

Ein Netzwerktechniker konfiguriert die ACL einer Firewall so, dass ausgehender Datenverkehr für verschiedene beliebte Dienste wie E-Mail und Web-Browsing zugelassen wird. Nach dem Einsatz der Firewall können Benutzer ihre E-Mails jedoch immer noch nicht abrufen. Welche der folgenden Möglichkeiten würde dieses Problem am besten lösen?

Welcher der folgenden DNS-Einträge muss für SMTP-Verkehr konfiguriert werden?

Ein Analyst entwickelt einen Proof-of-Concept für einen drahtlosen Angriff als Teil eines Penetrationstests gegen das Netzwerk einer Organisation. Als Teil des Angriffs startet der Analytiker einen gefälschten Zugangspunkt, der mit der SSID des Gastzugangsnetzes der Organisation übereinstimmt. Wenn sich ein Benutzer mit dem gefälschten Zugriffspunkt verbindet, lässt der Analytiker den Datenverkehr durch den Zugriffspunkt zu der legitimen Site fließen, während die Daten, die das Netzwerk durchqueren, für die letzte Analyse und Auswertung protokolliert werden. Welche der folgenden Angriffe hat der Analytiker in diesem Szenario erfolgreich durchgeführt?

Ein Netzwerktechniker installiert einen neuen Netzwerk-Switch und sucht nach einem geeigneten Glasfaser-Patchkabel. Das Fiberoptik-Patchfeld verwendet einen Twist-Steckverbinder. Der Switch verwendet ein SFP-Modul. Welchen der folgenden Steckertypen sollte das Glasfaser-Patchkabel haben?

Ein Penetrationstester wurde mit der Aufklärung beauftragt, um festzustellen, welche Ports im Netzwerk offen sind. Welche der folgenden Aufgaben sollte ZUERST erledigt werden? (Wählen Sie zwei aus.)

Ein Netzwerkadministrator möchte mittels SNMP Informationen von mehreren Netzwerkgeräten sammeln. Welche der folgenden SNMP-Optionen sollte ein Netzwerkadministrator verwenden, um die Vertraulichkeit der übertragenen Daten zu gewährleisten?

Die Benutzer haben langsame Antwortzeiten des Netzwerks festgestellt, und das Management hat den Netzwerktechniker gebeten, Beweise für eine Verbesserung des Netzwerks vorzulegen. Welche der folgenden Maßnahmen wären nach der Optimierung des Netzwerks erforderlich?

Ein Netzwerktechniker unterstützt das Sicherheitsteam bei einigen Verkehrserfassungen. Das Sicherheitsteam möchte den gesamten Datenverkehr in einem einzigen Subnetz zwischen dem Router und dem Core-Switch erfassen. Dazu muss das Team sicherstellen, dass es nur eine einzige Kollisions- und Broadcast-Domäne zwischen dem Router und dem Switch gibt, von der aus es den Datenverkehr erfassen wird. Welches der folgenden Dinge sollte der Techniker am BESTEN installieren, um das Ziel zu erreichen?

Ein Netzwerktechniker hat ACLs implementiert, um den Zugriff auf Cloud-basierte Dateispeicherung einzuschränken. Welchen der folgenden Sicherheitsmechanismen hat der Techniker durchgesetzt?

Ein Computerlabor in einem Campus-Netzwerk wurde vor kurzem mit recycelten Netzwerkkabeln neu konfiguriert. Einer der 24 Computer im Labor kann nach dem Upgrade keine Verbindung zum Netzwerk herstellen. Ein Netzwerktechniker verwendet das fragliche Kabel erfolgreich, um eine direkte Verbindung zu einem anderen Computer herzustellen. Welcher der folgenden Punkte ist das wahrscheinlichste Problem mit dem Kabel?

Ein Netzwerktechniker setzt Mobiltelefone für das Verkaufspersonal eines Unternehmens ein. Vertriebsmitarbeiter reisen häufig im In- und Ausland, um sich mit Kunden zu treffen, und müssen häufig umherwandern oder den Mobilfunkanbieter wechseln. Welcher der folgenden Standards ist die BESTE Option, um die Anforderungen zu erfüllen?

Ein Netzwerktechniker erwägt, Ports auf der Firewall für eine bevorstehende VoIP-PBX-Implementierung zu öffnen. Welches der folgenden Protokolle wird der Techniker MOST wahrscheinlich in Betracht ziehen? (Wählen Sie drei aus.)

Ein Techniker versucht, einen Switch durch einen neuen Switch eines ähnlichen Modells desselben Herstellers zu ersetzen. Wenn der Techniker den Glasfaser- und SFP-Stecker bewegt, bootet der Switch nicht vollständig. Wenn man bedenkt, dass die Konfigurationsdateien gleich sind, welche der folgenden Ursachen ist dann die wahrscheinlichste Ursache für den Ausfall?

Welches der folgenden BEST beschreibt die Unterschiede zwischen VLAN-Hopping und Session-Hijacking?

Ein Netzwerktechniker hat einen abtrünnigen Access Point entdeckt, der unter einem leeren Kabinentisch platziert war. Welche der folgenden Maßnahmen sollte der Techniker durchführen, um sicherzustellen, dass kein weiterer im Netzwerk platziert werden kann?

Basierend auf den Netzwerken 10.8.16.0/22 und 10.8.31.0/21, welche der folgenden Notationen ist die BEST zusammengefasste CIDR-Notation?

Ein verärgerter Mitarbeiter führt einen Man-in-the-Middle-Angriff auf das Unternehmensnetzwerk durch. Für das Gateway bestimmter Layer-2-Datenverkehr wird auf den Computer des Mitarbeiters umgeleitet. Diese Art des Angriffs ist ein Beispiel dafür:

Ein Netzwerktechniker verbindet zwei Switches miteinander. Welches der folgenden Protokolle sollte der Techniker verwenden, um die Geschwindigkeit und Fehlertoleranz zu erhöhen?

Welches der folgenden Systeme ist ein verwundbares System, das dazu bestimmt ist, unbefugten Zugriff zu erkennen und zu protokollieren?

Welches der folgenden Geräte würde, wenn es implementiert würde, zu einer Verringerung der Verwaltungszeit eines 802.11-Netzwerks mit zentralisierten Authentifizierungsdiensten führen? (Wählen Sie zwei aus.)

Ein Techniker schließt einen Router über die G1/0/1-Schnittstelle direkt an einen PC an. Welches der folgenden Kabel sollte ohne die Verwendung von Auto-Sensing-Ports verwendet werden?

Welche der folgenden Port-Nummern ist die richtige für NTP (Network time Protokoll)?

Ein Netzwerkadministrator möchte die Vertraulichkeit des Systems erhöhen, indem er den Authentifizierungsprozess verhärtet. Gegenwärtig melden sich die Benutzer mit Benutzernamen und Passwörtern an, um auf das System zuzugreifen. Welche der folgenden Maßnahmen wird den Authentifizierungsfaktor auf drei erhöhen?

Welches der folgenden ist ein Notationssystem, das die Basis 16 und nicht die Basis 10 verwendet?

Ein Ingenieur überprüft die Implementierungsanforderungen für ein bevorstehendes Projekt. Zu den vom Kunden identifizierten Grundanforderungen gehören die folgenden:

WLAN-Architektur mit Geschwindigkeiten von mehr als 150 Mbps

Clientloser Fernzugriff auf das Netzwerk

Port-basierte Netzwerk-Zugangskontrolle

Welcher der folgenden Lösungssätze erfüllt alle identifizierten Anforderungen richtig?

Ein Systemadministrator hat kürzlich einen großen elektronischen Beschilderungsbildschirm für das Parkhaus des Unternehmens gekauft und installiert. Die Verwaltungssoftware des Bildschirms wurde auf einem Server mit einer öffentlichen IP-Adresse installiert, um eine Fernverwaltung zu ermöglichen. Der Systemadministrator ist nun dabei, ein Problem zu beheben, bei dem der Bildschirm unbekannte, zufällige und unangemessene Meldungen anzeigt. Welche der folgenden Möglichkeiten ist am effektivsten, um dieses Problem zu lösen?

Ein Kunde kann nicht auf die sichere Website eines Unternehmens zugreifen. Die Netzwerksicherheit des Unternehmens überprüft die Firewall für den Server und findet die folgende Ausgabe:

Welche der folgenden Änderungen sollten vorgenommen werden, um allen Kunden den Zugang zur sicheren Website des Unternehmens zu ermöglichen?

Ein Benutzer berichtet von Schwierigkeiten beim Anschluss eines PCs an ein verkabeltes Netzwerk. Der PC verbindet sich mit einem IP-Telefon, das korrekt funktioniert. Ein Netzwerktechniker kann überprüfen, ob andere Geräte erfolgreich eine Verbindung mit dem Telefon herstellen. Auf welcher der folgenden Schichten des OSI-Modells befindet sich das Problem am wahrscheinlichsten?

Ein Netzwerktechniker möchte das Netzwerk in mehrere Broadcast-Domänen segmentieren. Welches der folgenden Geräte würde eine Kommunikation zwischen den Segmenten ermöglichen?

Ein Telekommunikationsanbieter hat gerade eine neue OC-12-Schaltung an einem Kundenstandort installiert. Während die Leitung vom Ende des Anbieters bis zum Abgrenzungspunkt des Kunden keine Fehler aufwies, versucht ein Netzwerkadministrator, die Ursache für abgebrochene Pakete und Fehler auf der Leitung zu ermitteln. Welche der folgenden Maßnahmen sollte der Netzwerkadministrator ergreifen, um Probleme auf Layer 1 auszuschließen? (Wählen Sie zwei aus.)

Ein Büronetzwerk besteht aus einem Zwei-Port-Router, der mit einem 12-Port-Switch verbunden ist. Ein Hub mit vier Anschlüssen ist ebenfalls an den Switch angeschlossen. Wie viele Kollisionsdomänen gibt es in diesem speziellen Netzwerk?

Auf welche der folgenden Arten unterscheidet sich ein DDoS-Angriff von einem Spoofing-Angriff?

Welche der folgenden Möglichkeiten bietet die Möglichkeit, konsistente Access-Point-Konfigurationen von einem zentralen Standort aus bereitzustellen?

Mit welchen der folgenden Punkte sollte die aktuelle Netzwerkleistung verglichen werden, um Netzwerkanomalien zu bestimmen?

Der Backup-Server wird über Ethernet mit einem NAS-Gerät verbunden, das Speicher auf Blockebene verwendet. Die Leistung ist jedoch sehr langsam, und der Netzwerktechniker vermutet, dass die Leistungsprobleme netzwerkbezogen sind. Welche der folgenden Maßnahmen sollte der Techniker ergreifen, um die Leistung zu verbessern?

Der Sicherheitsmanager berichtet, dass einzelne Systeme, die an Richtlinien- oder Sicherheitsverletzungen oder -vorfällen beteiligt sind, nicht schnell ausfindig gemacht werden können. Dem Sicherheitsmanager fällt auf, dass die Hostnamen allesamt zufällig generierte Zeichen zu sein scheinen. Welche der folgenden Möglichkeiten würde dem Sicherheitsmanager bei der Identifizierung von Systemen, die an Sicherheitsvorfällen beteiligt sind, am besten helfen?

Welche der folgenden WAN-Technologien verwendet das Konzept der virtuellen Verbindungen und Punkt-Mehrpunkt-Verbindungen?

Ein Netzwerktechniker ist mit der Fehlerbehebung eines Endbenutzer-Verbindungsproblems beschäftigt. Der Netzwerktechniker wendet sich an den zuständigen IDF (intermediate Distribution Frame), kann aber aufgrund einer schlechten Kennzeichnung das entsprechende Kabel nicht identifizieren. Welche der folgenden Möglichkeiten sollte der Netzwerktechniker nutzen, um bei der Identifizierung des geeigneten Kabels zu helfen?

Welches der folgenden Kommunikationsmedien kann viele Sprach-, Daten- und Videokanäle gleichzeitig über mehrere Frequenzen übertragen?

Ein Netzwerktechniker arbeitet an einem Vorschlag für die E-Mail-Migration von einem firmeninternen E-Mail-System zu einem vom Anbieter gehosteten E-Mail-System in der Cloud. Der Techniker muss dem Management erklären, welche Art von Cloud-Modell mit den in der Cloud gehosteten E-Mails verwendet werden soll. Welches der folgenden Cloud-Modelle sollte der Techniker in dem Vorschlag identifizieren?

Welche der folgenden drahtlosen Verbindungstypen verwenden MIMO auf nicht überlappenden Kanälen? (Wählen Sie zwei aus.)

Welches der folgenden Protokolle wird bei den meisten MITM-Angriffen verwendet? (Man in the middle)